Ist die Webseite anfällig gegen Phishing/Clickjacking?

In dem Beispiel können Sie Ihre Webseite testen, ob diese anfällig gegen Phishing/Clickjacking ist.

Selbstverständlich können nicht alle Sicherheitslücken überprüft werden. Da das hier getestete Sicherheitsrisiko fast ohne jeglichen Aufwand zu schließen ist, sollte jeder Webmaster die entsprechenden Vorkehrungen treffen.

Die Testseite zeigt im Ansatz Clickjacking/Phishing (entführen eines Mausklicks, abfischen von Zugangsdaten) bei unsicheren Webseiten. Hiermit wäre es möglich, die Zugangsdaten (z.B. Ihr WordPress Zugang) auszuspähen. Wenn Sie mehr zu Clickjacking/Phishing erfahren wollen, suchen Sie im Netz.

Das Testbeispiel ist nicht als Beispiel geeignet, wie ein Hobby-Hacker an Ihre Zugangsdaten gelangen kann. Es zeigt aber, wie schnell man durch einen unachtsamen Klick diese preisgeben kann. Stellen Sie sich nur einmal vor, Sie haben vor dem Mausklick in entsprechende Felder Ihre Zugangsdaten eingegeben.

Ein ausgefeilteres Beispiel habe ich dem Datenschutzbeauftragen zugestellt. Er sieht dieses Sicherheitsleck so wie ich als schwerwiegende an. Schwerwiegend auch deshalb, weil die Beseitigung max. 5 Minuten (für einen Anfänger) in Anspruch nimmt.

Webmaster, die öffentliche Seiten erstellen und dieses Sicherheitsleck nicht beseitigen, sind beratungsresistent oder einfach nur ….. oder grob fahrlässig.

Man wird sich wundern. Bei fast allen Seiten, die Sie testen werden, wird man dieses Sicherheitsrisiko vorfinden. Und dann wird das ja wohl nicht so schlimm sein. Die Anderen haben das Risiko auch nicht beachtet. Wenn etwas passiert, wird das Geschrei groß sein. Versuchen Sie es aber einmal mit der Webseite für Ihr Onlinebanking (Login).

HINWEIS: Im Rahmen eines wohl eigens aufgesetzten Projekt, angelehnt an „Jugend forscht“ wurden Lösungen implementiert, die zeigen wie …….. man die Sache angehen kann. Bevor man den Test macht, sollte man die Vorgehensweise dieser ….. kennen. Siehe hierzu: Es gibt Webmaster die sperren Besucher aus.

Seit 2011 weise ich auch diverse Unternehmen und auch Kommunen auf dieses Problem hin. Auch die Sparkasse Dieburg hatte in 2011 dieses Sicherheitsrisiko nicht beachtet. Die Sparkasse hat anders als verschiedene Besserwisser oder vermeintlich besser geschulte Webmaster gehandelt und das Problem beseitigt.

…..[]…Wir haben Ihren Hinweis aufgenommen und bereits an unser Rechenzentrum zur weiteren Verifizierung weitergeleitet.

Und schwupp, das Problem war beseitigt. Siehe.

Nachtrag

Eine große Stadt in Bayern wehrt sich jetzt gegen diese Art von Angriff.

Siehe auch

» Der Hessische Datenschutzbeauftragte. Datenschutz

» Bundesamt für Sicherheit in der Informationstechnik BSI

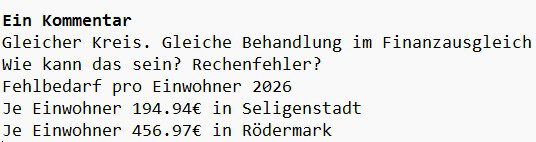

Rödermark internStadtverordnetenversammlung 10.12.2025:

Der Magistrat legt den Entwurf des Haushaltsplanes 2026 zur Beratung vor.

Kurz und bündig:

Im Ergebnishaushalt (Entwurf) fehlen 13.751.305,00 Euro.

Im Finanzhaushalt (Entwurf) fehlen 12.115.541,00 Euro.