… muss wissen, dass in den USA der Verkauf ab 20.07.2024 verboten ist.

Updates nur noch bis 29.09.2024.

Danach ist der Virenscanner unbrauchbar.

Neue Viren werden nicht mehr erkannt.

Wahrscheinlich werden viele Nutzer nicht umsteigen und nach dem 29.09. offen für Attacken sind.

Für viele Nutzer dürfte ein in Windows kostenlos eingebauter Virenschutz (Defender) völlig ausreichend sein.

Getestet wurde der Scanner in 2023 mit dem Gesamtergebnis befriedigend.

Wer die Antiviren-Software Kaspersky im Einsatz hat…… weiterlesen

Archiv der Kategorie: Computer

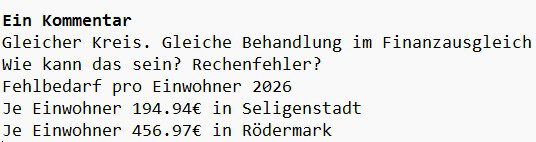

Was können uns die folgenden Zahlen NOCH sagen?

Corona APP.

Verteilung der Downloads auf die Betriebssysteme.

Google Play Store: 8,7 Mio. Anteil Android am Markt 70%

Apple App Store: 7,7 Mio. Anteil IOS am Markt 30%

Quelle: googlewatchblog.de

Nachtrag

Empfehlenswert ist, die Kommentrare zu lesen.

Rödermark intern

Stadtverordnetenversammlung 10.12.2025:

Der Magistrat legt den Entwurf des Haushaltsplanes 2026 zur Beratung vor.

Kurz und bündig:

Im Ergebnishaushalt (Entwurf) fehlen 13.751.305,00 Euro.

Im Finanzhaushalt (Entwurf) fehlen 12.115.541,00 Euro.

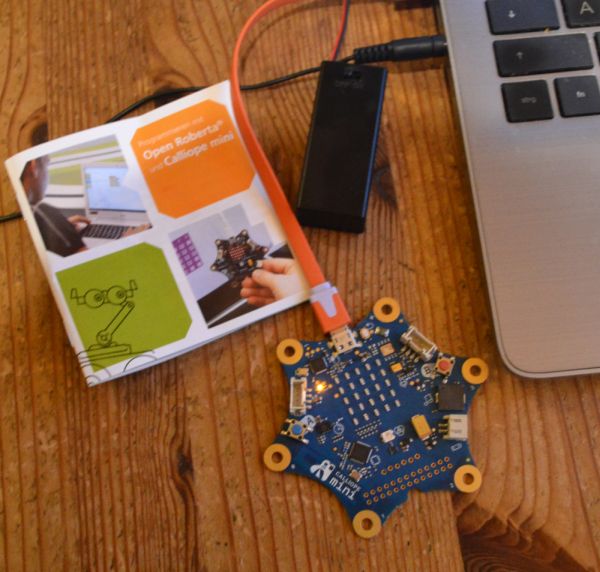

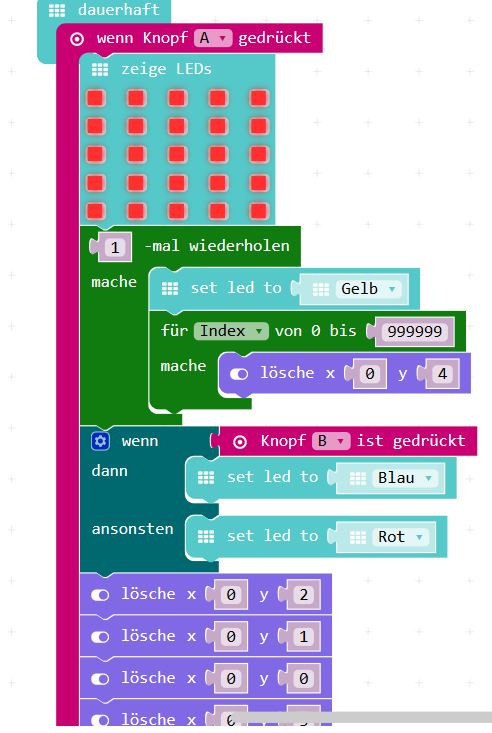

Mein neuer Computer. Mein erstes Programm.

Calliope mini

Mein erstes Programm: 🙂

Mann muss sich fit halten. Wenn die Kids damit in der Schule „Computer lernen“, will man vor seinen Enkeln nicht wie ein Blöder dastehen.

Calliope.

Gefördert aufgrund eines Beschlusses des Deutschen Bundestages durch das Bundesministerium für Wirtschaft und Energie.

Rödermark intern

Stadtverordnetenversammlung 10.12.2025:

Der Magistrat legt den Entwurf des Haushaltsplanes 2026 zur Beratung vor.

Kurz und bündig:

Im Ergebnishaushalt (Entwurf) fehlen 13.751.305,00 Euro.

Im Finanzhaushalt (Entwurf) fehlen 12.115.541,00 Euro.

,

Wenn Sicherheitssoftware zum Sicherheitsproblem wird.

Ein auf dem aktuellen Stand gehaltener Virenscanner ist, genau wie eine Firewall, ein absolutes muss für jeden PC. Wenn man es nicht vermeiden kann, dass man von einer Sicherheitssoftware ausspioniert wird, dann sollte man nicht auch noch dafür bezahlen. Ganz schlimm ist, dass man mit so einer Software evtl. auch noch ein zusätzliches Sicherheitsrisiko einkaufen könnte.

Ich habe mich vor einiger Zeit von gekaufter Sicherheitssoftware getrennt und mein ABO gekündigt. Dass die Entscheidung richtig war, zeigt jetzt der Fall Kaspersky.

Mein Tipp. Nehmt den Windows Defender. Wenn man dann noch in Fachzeitschriften (Heise) lesen kann »die Kaspersky-Software funktionierte (..) genauso gut oder schlecht wie der Windows Defender« ist mein Schutz gegen Viren in guten Händen. Ich will damit nicht sagen, dass der Windows Defender nicht evtl. auch irgendwelche »Schhnüffelsoftware« enthält. Zumindest bezahle ich aber nichts dafür.

Zum wiederholten Mal ist eine Sicherheitssoftware zu Problem geworden.

[..] Die Kaspersky-Antivirensoftware bindet in jede Webseite eigenen Javascript-Code ein. Bis vor kurzem war dieser noch mit einer eindeutigen ID versehen, den man zum Tracking nutzen konnte. Quelle: golem.de

Kaspersky vs. Windows Defender

[..]Die darauffolgenden Wochen und Monate waren wenig aufregend – die Kaspersky-Software funktionierte im Wesentlichen genauso gut oder schlecht wie der Windows Defender. Eines Tages machte ich jedoch eine sonderbare Entdeckung. Ich ließ mir den HTML-Quelltext einer x-beliebigen Webseite anzeigen und stieß auf die folgende Zeile. [..] Quelle: Heise

Ganz schlimm wird es dann, wenn die Sicherheitssoftware auch noch folgendes kann:

Kaspersky manipuliert dabei auch verschlüsselte HTTPS-Verbindungen, indem die Software ein Root-Zertifikat im System installiert und dann einen Man-in-the-Middle-Angriff durchführt – eine Methode, die schon in der Vergangenheit zu Sicherheitsproblemen geführt hat. Quelle: Golem.de

Hackerangriffe sollten doch abgewehrt werden.

[..]Die Antivirenprogramme der Firma Kaspersky sollen Hackerangriffe eigentlich abwenden. Dabei kommen laut Experten allerdings Tracking-Methoden zum Einsatz, die auch von Kriminellen missbraucht werden könnten, um Nutzer auszuspähen. [..] Quelle: t-online.de

Siehe auch

» Separater Virenschutz bei Windows ist nicht mehr nötig

Rödermark intern

Stadtverordnetenversammlung 10.12.2025:

Der Magistrat legt den Entwurf des Haushaltsplanes 2026 zur Beratung vor.

Kurz und bündig:

Im Ergebnishaushalt (Entwurf) fehlen 13.751.305,00 Euro.

Im Finanzhaushalt (Entwurf) fehlen 12.115.541,00 Euro.

MeltDown in 2 Minuten erklärt. Größte Sicherheitslücke der IT-Geschichte

Eine der größten Sicherheitslücken in der Geschichte der IT-Industrie

Glauben Sie was Sie wollen. Es genügt zu Wissen, dass der Intel-Boss all seine Optionen und Aktien im November verkauft hat, die er auch verkaufen durfte. Schnell mal 22 Millionen einsacken. Weiter bei beluga59

Siehe auch

» So prüft ihr, ob ihr von der CPU-Lücke betroffen seid

» Meltdown und Spectre: Was hinter der Chip-Lücke steckt – FAZ

Rödermark intern

Stadtverordnetenversammlung 10.12.2025:

Der Magistrat legt den Entwurf des Haushaltsplanes 2026 zur Beratung vor.

Kurz und bündig:

Im Ergebnishaushalt (Entwurf) fehlen 13.751.305,00 Euro.

Im Finanzhaushalt (Entwurf) fehlen 12.115.541,00 Euro.