Nostalgie.

Heute ging durch die Nachrichten, dass ein vom Arbeitgeber eingesetzter Keylogger zur Überwachung seiner Mitarbeiter vor Gericht geklärt werden muss.

So um 1982 herum habe ich einen solchen Keylogger geschrieben. Zur damaligen Zeit (DOS) war es eine Kleinigkeit, Viren oder Überwachungsprogramme zu installieren. Ein ganz beliebtes Einfallstor waren die für jeden DOS-PC notwendigen „Programme“ wie z.B. der Tastaturtreiber Keybgr.com. Einfach einen modifizierten Treiber einschleusen, der sich dann mit dem Keylogger auf jede neu eingelegte Diskette oder Festplatte selbst vervielfältigte. Mit dem modifizierten Keybgr.com wurde der BIOS Interrupt für die Tastatur auf den Keylogger verbogen. Nach getaner Protokollierung der Eingaben ging es zurück zu Keybgr. Da in Assembler geschrieben, gab es keine merkliche Geschwindigkeitseinbuße. Mit dem erstellten Protokoll hatte man dann den „total gläsernen Mitarbeiter“. Ziel war gewesen, die Leistung des Mitarbeiters zu messen. Wie lange hat ein Mitarbeiter gebraucht, um Daten zu erfassen? Wie oft mussten die eingegebene Daten korrigiert werden, weil durch das Prüfprogramm des Erfassungsprogramms Fehler festgestellt wurden? Wie oft wurde die Rückschritttaste betätigt? Wie viel Zeichen hat der Brief und wie viel Zeit wurde dafür benötigt? Mitarbeitervergleiche waren eine Kleinigkeit.

Ein super Programm, mit einem kleinen Fehler. Es wurde nie in der Breite eingesetzt. Nach ausgiebigen Testläufen bei einer Kommune (Schreibbüro, Einwohnerwesen) kamen Bedenken auf, dass der Busch brennt, wenn der Betriebsrat I(Personalrat) von diesem Keylogger Wind bekommt. Auch von einem breiten Einsatz in der freien Wirtschaft wurde aus diesem Grund abgesehen.

Eine spannende Zeit. Ich bin dankbar, dass ich die komplette Entwicklung der PCs, mit seinen unterschiedlichen Betriebssystemen vor Windows (PCOS, UNIX, CP-M, DR-DOS, OS/2, MS-DOS) miterleben durfte. Das BIOS war ein offenes Buch und der Debugger das täglich genutzte Werkzeug. B800 war nicht einfach nur eine kryptische Zeichenfolge. Nach Windows 3.11 habe ich meinen Forscherdrang nach Betriebssystemlücken eingestellt.

Rödermark intern

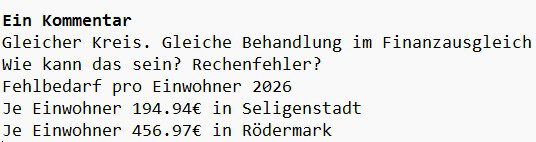

Stadtverordnetenversammlung 10.12.2025:

Der Magistrat legt den Entwurf des Haushaltsplanes 2026 zur Beratung vor.

Kurz und bündig:

Im Ergebnishaushalt (Entwurf) fehlen 13.751.305,00 Euro.

Im Finanzhaushalt (Entwurf) fehlen 12.115.541,00 Euro.